DKIM: Unterschied zwischen den Versionen

(→DKIM bei Google: Details ergänzt) |

(→Domainkey im DNS: Versuch einer Umformulierung.) |

||

| Zeile 15: | Zeile 15: | ||

=== Domainkey im DNS === | === Domainkey im DNS === | ||

==== Wenn ein individuell angepasstes Zonefile existiert ==== | |||

Wenn das Zonefile individuell angepasst wurde, muss es entweder den Platzhalter | |||

{DEFAULT_ZONEFILE} | {DEFAULT_ZONEFILE} | ||

oder | oder den Platzhalter | ||

{DKIM_RR} | {DKIM_RR} | ||

enthalten | enthalten. | ||

Wenn das nicht der Fall ist, muss eine der beiden Zeilen ergänzt werden. | |||

==== Wenn das Zonefile nicht verändert wurde ==== | |||

Wenn kein Zonefile im etc-Verzeichnis der Domain vorhanden ist, bedeutet dies, dass das Default-Zonefile mit der Zeile "{DEFAULT_ZONEFILE}" genutzt wird. | |||

das | |||

Die Veröffentlichung ddes Domainkeys ist dann mit einem einfachen "touch"-Befehl möglich. | |||

xyz00-doms@h97:~$ touch doms/hs-example.de/etc/pri.hs-example.de | xyz00-doms@h97:~$ touch doms/hs-example.de/etc/pri.hs-example.de | ||

Daraufhin erstellt das System automatisch einen Domain-Key und veröffentlicht ihn. | |||

Etwa drei Minuten nach dem "touch" liefert der Befehl | |||

$ dig -t TXT +short default._domainkey.hs-example.de @dns1.hostsharing.net | $ dig -t TXT +short default._domainkey.hs-example.de @dns1.hostsharing.net | ||

("hs-example.de" durch die eigene Domain ersetzen) einen Schlüssel in der Form: | ("hs-example.de" durch die eigene Domain ersetzen) | ||

einen Schlüssel in der Form: | |||

v=DKIM1; h=sha256; k=rsa; s=email; " "p=MIIBIjAN [...]" | v=DKIM1; h=sha256; k=rsa; s=email; " "p=MIIBIjAN [...]" | ||

Version vom 24. September 2024, 16:17 Uhr

DomainKeys Identified Mail (DKIM)

DKIM ist ein Verfahren, dass die Authentizität einer E-Mail sicherstellen kann. Dazu wird die E-Mail auf dem sendenden System mit einer elektronischen Signatur in den unsichtbaren Headerzeilen der E-Mail versehen. Es kommt ein asymmetrisches Schlüsselverfahren zum Einsatz. Der sendende Server verwendet seinen privaten Schlüssel, um die Signatur zu erstellen.

Der öffentliche Schlüssel wird im DNS der E-Mail-Domain veröffentlicht, so dass Empfänger die Authentizität der Signatur prüfen können.

DKIM bei Hostsharing aktivieren

Die Nutzer der Hostsharing-Plattform können E-Mails, die sie über die Hostsharing-Server versenden, mit einer DKIM Signatur versehen lassen. Dazu sind zwei Voraussetzungen notwendig:

- Die Veröffentlichung des öffentlichen Domainkey im DNS der eigenen E-Mail-Domain.

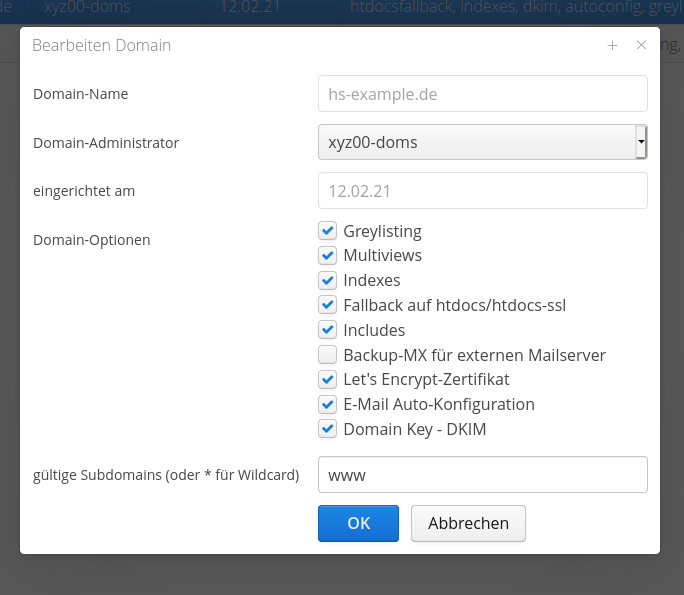

- Das Setzen der Domain-Option "Domain Key – DKIM" mit Hilfe von HSAdmin.

Domainkey im DNS

Wenn ein individuell angepasstes Zonefile existiert

Wenn das Zonefile individuell angepasst wurde, muss es entweder den Platzhalter

{DEFAULT_ZONEFILE}

oder den Platzhalter

{DKIM_RR}

enthalten.

Wenn das nicht der Fall ist, muss eine der beiden Zeilen ergänzt werden.

Wenn das Zonefile nicht verändert wurde

Wenn kein Zonefile im etc-Verzeichnis der Domain vorhanden ist, bedeutet dies, dass das Default-Zonefile mit der Zeile "{DEFAULT_ZONEFILE}" genutzt wird.

Die Veröffentlichung ddes Domainkeys ist dann mit einem einfachen "touch"-Befehl möglich.

xyz00-doms@h97:~$ touch doms/hs-example.de/etc/pri.hs-example.de

Daraufhin erstellt das System automatisch einen Domain-Key und veröffentlicht ihn. Etwa drei Minuten nach dem "touch" liefert der Befehl

$ dig -t TXT +short default._domainkey.hs-example.de @dns1.hostsharing.net

("hs-example.de" durch die eigene Domain ersetzen)

einen Schlüssel in der Form:

v=DKIM1; h=sha256; k=rsa; s=email; " "p=MIIBIjAN [...]"

Domainoption DKIM

Über die Domainoption "Domain Key – DKIM" wird gesteuert, dass der SMTP-Server, auf dem der Webspace mit der Domain liegt, die ausgehenden E-Mail mit einer DKIM-Signatur ausstattet.

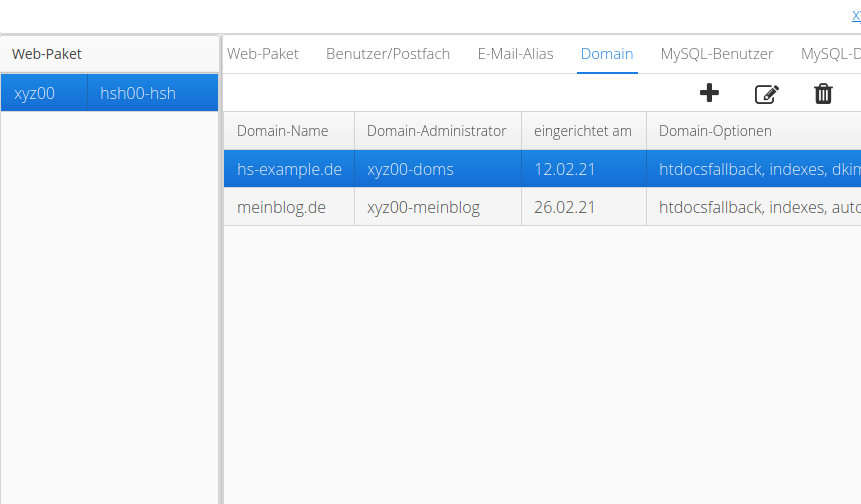

Zum Anpassen der Domainoptionen wählt man in HSAdmin links den Punkt "Web-Paket" und im rechten Bereich im Menü die Auswahl "Domain". Bei Domains, die ab 3. September 2021 eingerichtet wurden, ist die Domainoption per Voreinstellung gesetzt,

DKIM deaktivieren

Das Abstellen der DKIM-Option in folgender Reihenfolge wird funktionieren:

- Die Domainoption deaktivieren

- Abwarten bis alle mit der Option (und damit mit einer Signatur) versendeten E-Mail zugestellt sind

- Den Domainkey im DNS entfernen

DKIM bei Google

Die Server von gmail sind so eingestellt, dass E-Mails von Domains ohne DKIM oder SPF nicht zugestellt werden. Die Empfängerseite wird nicht informiert. An die Absenderseite geht eine Fehlermeldung in der Art:

... host gmail-smtp-in.l.google.com[2a00:1450:4010:c0f::1a] said: 550-5.7.26 Your email has been blocked because the sender is unauthenticated. 550-5.7.26 Gmail requires all senders to authenticate with either SPF or DKIM. 550-5.7.26 550-5.7.26 Authentication results: 550-5.7.26 DKIM = did not pass 550-5.7.26 ...

Dieser Google-Support-Artikel: Richtlinien für E-Mail-Absender (abgerufen am 26. Mai 2024) soll das erläutern.

Nach erfolgreicher Umstellung findet sich im Header einer E-Mail in Googles Posteingang Text in der Art:

Authentication-Results: mx.google.com;

dkim=pass ...

spf=pass ...